2022年10月に規格の改訂がされました!

規格改訂コンサルティングなども対応致します。

はじめに

この度は、当社のISO27001(ISMS)のページをご覧頂き、誠にありがとうございます。本規格は、企業活動にて現在も、今後も対策をおこなっていく必要があるセキュリティに関する規格です。企業の中の情報資産と資産価値を明確にし、リスクを分析・評価し、管理策にて対策をおこなうものです。当然、社内の中にセキュリティに関するルールや約束事を作ることも必要です。確かに、認証するにあたっては、社内の作業が発生するのも事実ですが、セキュリティというリスク管理をおこなう上では、とても重要な規格だと思います。当社のコンサルタント一緒になって、本認証を目指しませんか?

ISO27001(ISMS)コンサルティング特徴

経験豊富なコンサルタントが、目先の事にとらわれず

取得後の事も考えたサポートをいたします!

ポイント1 運用面を考えたご支援

貴社の状況や運用のしやすさを考えたサポートをしております。

ただ取得するだけではなく、なるべく少ない負担でISOとこれから先も向き合って頂けるような内容をご提案します。

ポイント2 経験豊富なコンサルタント

弊社のコンサルタントは支援実績が豊富なものばかりです。

様々な業種、会社をみてきたからこそ、貴社の状況に寄り添ったサポートができます。

だからといって専門用語を多用するのではなく、分かり易い言葉でお伝えするよう心がけています。

大変そうと感じる文書作成もコンサルタントがお話を伺いながら作成します。

ポイント3 柔軟なお見積もり

期間、内容等のご希望をお伺いしてから見積もりを作成いたします。

ISO27001のみだけでなく他の規格と併せて取得したいなど、何でもお気軽にご相談ください。

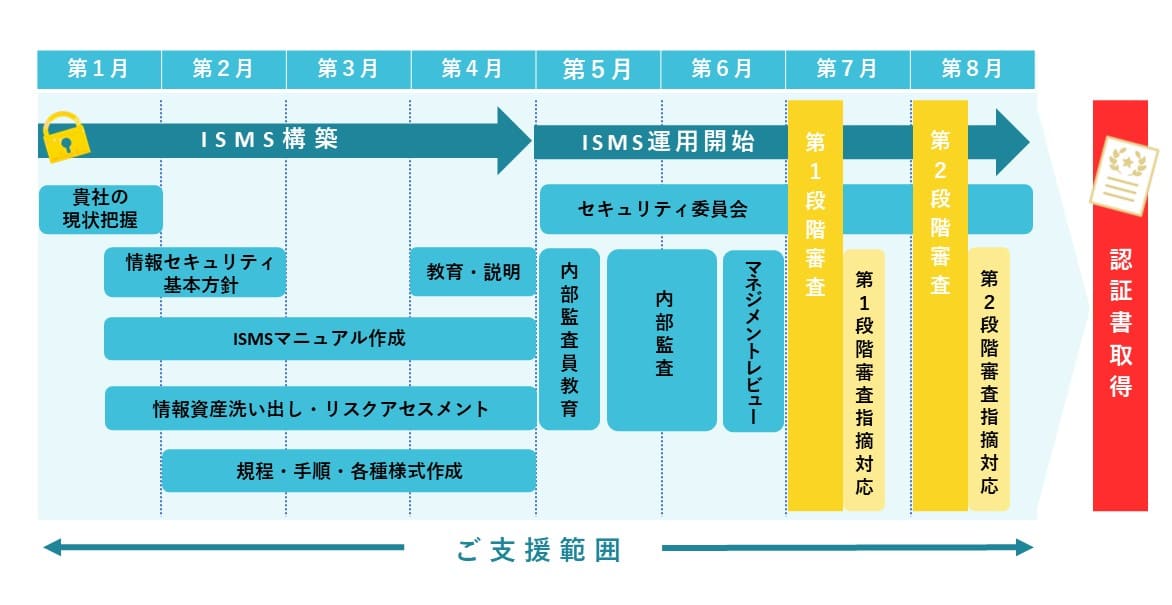

認証取得スケジュール

創研BizのISO27001のご支援は貴社のニーズに合わせて支援メニューを作成します。

※下記スケジュールは期間:8ヶ月、訪問回数:14回を想定した内容です。

お申込みとその後の流れ

お申込みのは以下のような流れです。

ご相談、お見積もりは無料ですので、まずはお気軽にご相談ください。

下記のボタンをクリックするとお問合せフォームが表示されますので、

必要な項目にチェックをしお問合せ内容をご自由にご記入の上、送信してください。

ISO27001 コンサルティング可能エリア

北海道地方北海道

東北地方青森県・秋田県・山形県・岩手県・宮城県・福島県

関東地方茨城県・栃木県・群馬県・埼玉県・千葉県・東京都・神奈川県

中部地方新潟県・静岡県・山梨県・長野県・愛知県・岐阜県・富山県・福井県・石川県

近畿地方三重県・大阪府・滋賀県・京都府・奈良県・兵庫県・和歌山県

中国地方鳥取県・島根県・岡山県・広島県・山口県

四国地方香川県・愛媛県・徳島県・高知県

九州地方福岡県・大分県・佐賀県・長崎県・熊本県・鹿児島県・宮崎県・沖縄県

お問合せ

お電話、またはメールにてお受けしております。

ISO事務局TEL

電話:03-5579-2761

※受付時間:平日9:00-17:00(年末年始を除く)

ISO事務局メール

下のお問合せメールフォームより、必要事項をご入力いただき送信してください。

※24時間受付しております。

(返信まで2営業日前後いただいております。予めご了承をお願いいたします。)

お問合せメールフォーム ▶

情報セキュリティにおける基本 / ISMSの対象とするもの

ISMSは,情報セキュリティマネジメントシステムと,日本語では訳され,国際標準規格であるISO規格ではISO27001にあたります。では,ISMS=ISO27001において,情報セキュリティに関わる「脅威」には,どのようなものがあるのでしょう?

1.そもそも価値の高い情報は,組織内部にしかないのだが・・・

各組織には,機密とされる情報がたくさんあるはずです。たとえば,顧客や従業員の個人情報、製品・サービスの開発情報、経営計画の情報といったものです。それらは,その組織にとって非常に価値が高いもの。つまり,資産と言えるわけです。

そのような情報資産は,本来ならその組織内部で管理されており,外部に出ることはないはずです。これは,紙面に落とされている情報資産でも,データ化されている情報資産でも同じです。

一方,情報資産は,「資産」と言うだけあり,ただ貯めておくだけでは価値を生みません。よって,情報資産は「運用=投資」を行う対象となります。つまり,組織内部で利用することになるわけです。

利用するには,「利用できる環境を整備すること」が必要になります。紙面に落とされている情報資産であれば,それを閲覧できる環境をつくったり,複合機を通じてコピーしたり,といったことを通じて,利用するのが一般的でしょう。一方で,データ化されている情報資産の場合は,メディアを通じて,あるいは,イントラネットも含めネットワークを通じて,利用されることになるはずです。つまり,

「情報資産は利用できる環境をつくる必要もある」わけです。

2.情報セキュリティにおける「脅威」

情報セキュリティにおける「脅威」は,大きくは「外部からの攻撃」と,「内部からの攻撃」との2つに分けることができるわけですが,実は,「情報資産は利用できる環境がある」ことが,その脅威の源になっています。

(1)外部からの攻撃

外部からの攻撃とは,いわば見知らぬ他者からの泥棒行為であり,破壊行為です。

ここで特に問題になるのは,データ化されている情報資産です。

まずデータ化されている情報資産は,PCの中,スマートフォンの中,サーバの中,USBなどのメディアの中などに保管されることになります。一方,これを利用する場合には,USBなど物理的なモノを通じて利用するほか,ネットワークを通じて利用するケースが多くなります。仮にPC内にあるデータを利用する場合でも,そのPCが何らかのネットワークにつながっているのがほとんどでしょう。

ネットワークには,組織内部のみが使えるイントラネットと,外の世界ともつながるインターネットがありますが,外部からの攻撃はインターネットを通じて行われるのが主流となるわけです。その主なものとしては,コンピュータへの不正アクセス,ネットワークの盗聴,無線LANの盗用,スパイウエア・アドウエアといったいわゆるコンピュータウイルスなどがあり,このような泥棒・破壊行為により,大切な情報資産が漏洩させられたり,暴露されたり,改ざんされたり,破壊されたりするのです。

(2)内部からの攻撃

内部からの攻撃とは,組織内部で働く,アルバイトやパート,常駐パートナーなどを含む方々によるものです。泥棒行為・破壊行為ももちろん考えられますが,むしろ,過失や紛失が原因となっているものが多いのが特徴です。たとえば,紙面化された機密情報をシュレッダーなどの適切な処理をせずに捨てた,機密情報を複合機で出力したまま放置し持ち去られた,PCやスマホ,USBなどのデバイスを紛失した・置き忘れた,TO指定やCC指定でメール配信してしまい顧客のメールアドレスをばら撒く形になってしまった,などが,「情報に関わるよくある事故」としてあげられます。

他にも,「本来アクセスする権限のない人や組織が,その情報にアクセスした」という場合も,立派な(?)情報漏洩・情報に関する事故です。たとえば,「上場企業が有力企業を買収することが担当者以外に知れてしまい,その情報を知った人が自社株を大量購入した」というようなケースがインサイダー取引として摘発対象になることを考えると,これが情報漏洩・情報に関する事故にあたることが理解できるのではないでしょうか。

3.情報セキュリティの3要素

このように見てくると,情報セキュリティを考えるにあたって最も重要なことは,「その情報を利用できる権限を与えられた個人や組織だけが,その情報を意図通りに利用できる環境・状態をつくることだ」と,思われるのではないでしょうか?

実際,ISMS=ISO27001において,「情報セキュリティとは,情報の機密性,完全性及び可用性の維持」と定義されています。そして,「機密性」「完全性」「可用性」は,情報セキュリティの3要素とされています。

(1) 機密性:アクセスを認可された者だけが,情報にアクセスできることを確実にすること

情報を機密度別に分類,かつ,役割・担当別に利用できる状態にする必要がある,ということです。誰でもかれでも情報にアクセスできる環境は,「外部から攻撃されやすくなる」,「内部での過失・紛失などが起きる可能性も高まる」と考えるとわかりやすいでしょう。よって,場合によっては社長ですら,一部の情報にはアクセスできないよう,制限をかける必要が出てくるのです。社長も人の子,悪いことをしないとは限らないし,過失を起こさないとは限らない,ということです(笑)

(2) 完全性:情報および処理方法が正確であること及び完全であることを保護すること

誤った情報を用いた場合,その後の対応も誤ることになる他,その他の問題を引き起こす可能性がでてきます。たとえば,料金引き落としについて,Aさんに請求すべきところをBさんに請求してしまった,そして,実際に引き落としてしまったとしたら,大問題であることがわかるでしょう。他にも,情報を最新のものに更新すること,改ざんされるようなことがない状態であること,必要な情報が消去されていないことなどが,完全性にあたります。

(3) 可用性:認可された利用者が,必要なときに,情報及び関連する資産にアクセスできることを確実にすること

ひと言で言えば,その情報を利用する権限が与えられている人が「使いたいときに,使える状態にあること」と言うことができます。よく「システムダウンや,天災が起きるなどしたときでもすぐに復旧できたり,情報にアクセスできたりする状態であること」などと説明されますが,単純に「必要な時に,必要な場所で,認可された人が認可された条件内で,その役割・担当の職務を行うことを目的に,定められた方法で」,「必要な情報を使えること」が必要だ,ということになります。

実は,「機密性・完全性」と「可用性」は,一般的には「あちらを立てれば,こちらが立たず」という関係で成り立っています。たとえば,「機密性」を高めると,アクセスできる人が制限されるわけですから,「可用性」は低減しがちです。また,「完全性」を高めるために「加工は一切不可」のようにすると,これもまた「可用性」が低減されることになります。一方で,「可用性」を重視しすぎると,誰でもかれでも情報へのアクセスが可能になってしまいます。結果,外部からの攻撃を受けやすくなり,情報利用時に内部人員が過失や紛失を起こすリスクも高まるなど,「機密性・完全性」が失われかねません。よって,情報セキュリティにおいては,「脅威」との関係も見極めながら,この3要素のバランスを保つことが重要になるのです。